非对齐地址访问的总结和疑问

什么是非对齐访问

在机器指令层面,当尝试从不能被 N 整除 (addr % N != 0) 的起始地址读取 N 字节的数据时即发生了非对齐内存访问。举例而言,从地址 0x10004 读取 4 字节是可以的,然而从地址 0x10005 读取 4 字节数据将会是一个非对齐内存访问。这里 N 就是数据的自然对齐值 (Natural alignment)。

RISC下使用访存指令读取或写入数据单元时,目标地址必须是所访问之数据单元字节数的整数倍,例如MIPS架构是不支持非对齐访问的。

CISC访存时,如果目标地址不对齐,CPU 不会陷入异常,因为其内部有处理非对齐访问的微程序,例如X86是支持非对齐访问的。

ARMV6首次在硬件层面引入了非对齐访问的支持。更早期的ARM处理器需要在软件层面考虑非对齐访问。

编译器在绝大部分时候都能帮我们搞定这个棘手的事情,满足对齐需求。通常编译器会处理好数据对齐的问题,变量分配时的地址都会是自然对齐的。

一些情况下非对齐访问并不会抛出错误,但是会损失性能。

ARM cortex下非对齐访问的问题和结论

在ARM cortexM0内核的单片机中,在使用指针进行内存访问的时候需要特别留意访问地址的合法性问题,否则会进入HardFault。

结论:

1、u8类型的指针,读写任何地址均是合法的,不会进入HardFault

2、u16类型的指针,读写地址必须是2的倍数,否则会进入HardFault

3、u32类型的指针,读写地址必须是4的倍数,否则会进入HardFault

实验

u8访问内存

1 | |

程序不会进入HardFault

u16访问内存

1 | |

u32访问内存

1 | |

RISC-V MCU非对齐访问的问题的发现

我在RISC-V内核的CH32V307上调试base64编码的程序的时候,总是会在编码的时候进入HardFault循环,经过排查,没有内存溢出和其他的可能性,而且都是在第二次循环进入HardFault,于是考虑到了是不是地址的问题,经过查询,确定了应该是非对齐访问的问题。

我使用的Base64编码程序如下:

1 | |

先看byte3这个结构体,结构体内有5个成员,虽然都是uint32_t类型的,但是后面都有:显示位域,所以前四个成员均占用6个位,最后一个成员占用8个位。也就是这个结构体占用32位(4个字节)。

然后再看 raw_to_base64[((byte3 * )(src))->b0]; 这句话,src本来是u8类型的指针,(byte3 * )(src)将src变成了32位的指针,这为非对齐访问买下了伏笔。

经过Debug,我发现每次程序都会卡在while的第二次循环的 * (buf++) = raw_to_base64[((byte3 * )(src))->b0];这句话。经过Debug:

初始化进入这个函数时,src的地址是0x20005c88,当第二次执行上述语句使,src的地址为0x20005c8b。

我们可以发现0x20005c88 % 4 = 0,0x20005c8b % 4 = 3。显然是发生了非对齐访问造成的硬件中断。

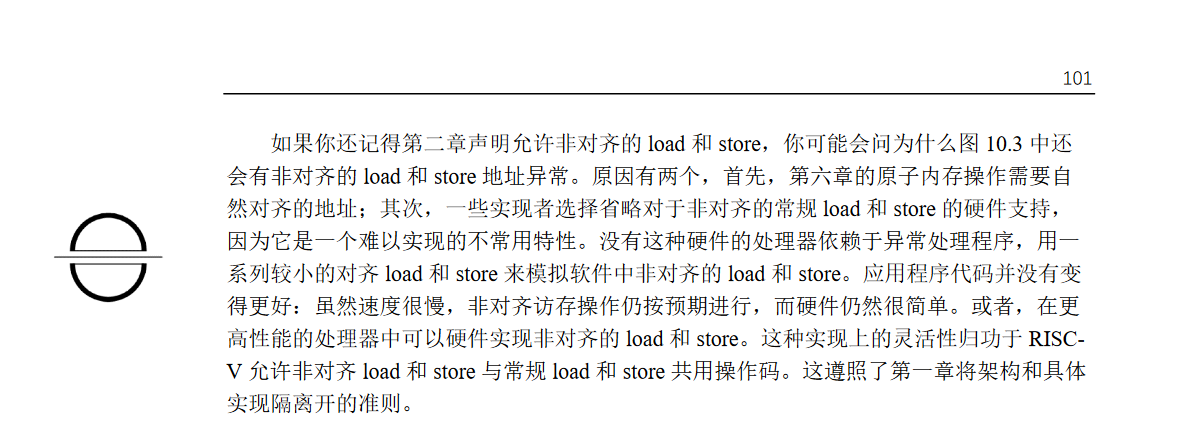

RISC-V手册:

http://riscvbook.com/chinese/RISC-V-Reader-Chinese-v2p1.pdf

中对于非对齐访问的描述:

结论:RISC-V架构支持内存非对齐访问,但是CH32V307不支持内存非对齐访问。

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!